¿Qué es un pentester?

¿Alguna vez te has preguntado quienes son las personas que nos protegen ante los ciberdelincuentes? ¿Quienes son esos “cibersoldados” los cuales nos ayudan a mantenernos seguros y protegidos? Esos son los pentesters. A grandes rasgos, el trabajo de un Pentester se basa en encontrar fallos de seguridad o vulnerabilidades en el ciberespacio, con el objetivo de reportarlas de forma responsable para que los cibercriminales no puedan aprovecharse de esas mismas vulnerabilidades, teniendo en cuenta que en el año 2021 el coste medio por brechas de seguridad fue de 3’75 millones de euros.

Definición de ¿Qué es el Pentesting?

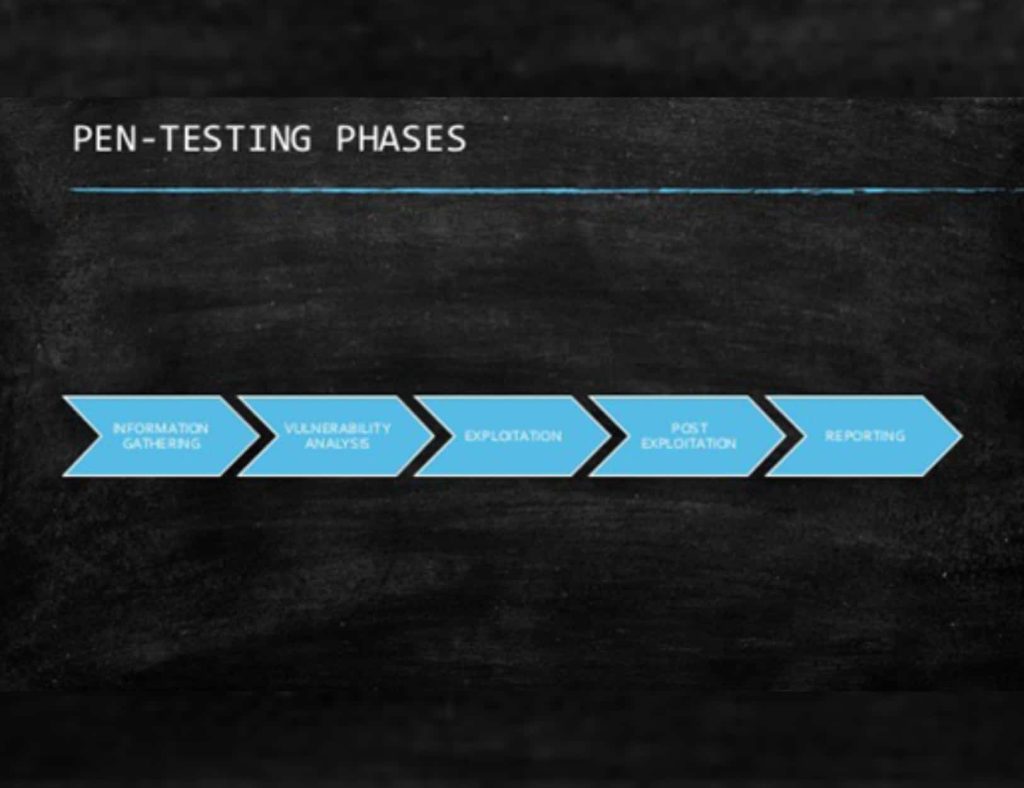

Tal y como recoge el INCIBE (Instituto Nacional de Ciberseguridad Español) en su página web, un “pentesting” es un conjunto de ataques simulados dirigidos a un sistema informático con la finalidad de detectar posibles vulnerabilidades para que sean corregidas y no puedan ser explotadas por cibercriminales. Como en muchos otros aspectos en el mundo cyber, las auditorías de Ciberseguridad también cuentan con algunas fases bien definidas (estas pueden variar dependiendo de múltiples factores).

- Recopilación de Información / Enumeración

- Análisis de Vulnerabilidades

- Explotación

- Post-Explotación

- Reporte

Fases de Pentesting

(Estas fases se explicarán en otra entrada de blog diferente debido a la gran importancia de las mismas)

Tipos de pruebas de penetración según la información inicial con la que cuenta el pentester

- BlackBox o Caja Negra. En un test black box el pentester no posee información sobre el objetivo, por lo que es la simulación más realista de un ataque externo. Esto ayuda a que la empresa pueda conocer de forma mucho más realista los vectores de ataque existentes los cuales pueden ser aprovechados por los ciberdelincuentes.

- WhiteBox o Caja Blanca. En un test white box conocemos todo sobre el sistema, arquitectura o aplicación. En este tipo de pentesting el cliente proporciona credenciales para poder evaluar su infraestructura desde dentro, con el fin de evaluar si existen vulnerabilidades las cuales puedan ser aprovechadas por los cibercriminales al lograr acceso a la misma.

- GrayBox o Caja Gris. Este método consiste en una mezcla de los dos anteriores, por lo que se tiene información parcial acerca del sistema. Se hará más o menos énfasis en la identificación de vulnerabilidades en función de la información de la que se disponga. Es el más recomendado, ya que abarca las distintas situaciones de compromiso que pueden darse.

¿Y los equipos de Ciberseguridad? ¿Los conoces?

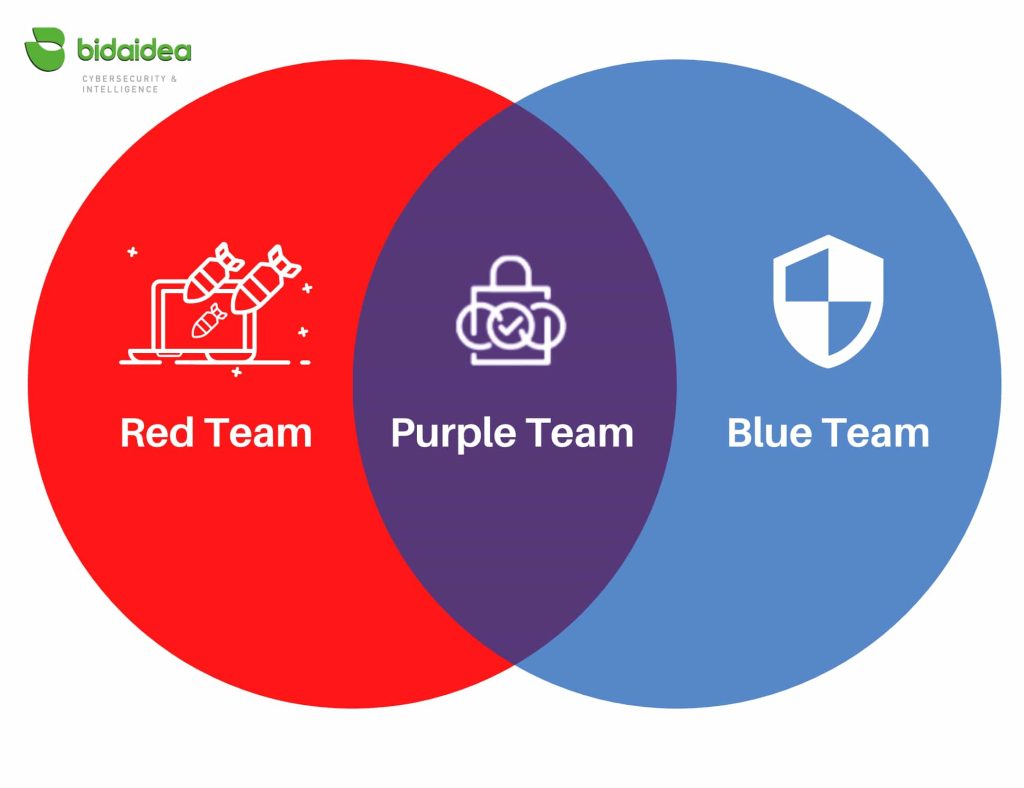

Cuando hablamos de Seguridad Informática y protección de datos entran en juego dos equipos fundamentales: el Red Team y el Blue Team. Ambos realizan un trabajo complementario para detectar vulnerabilidades, prevenir ataques informáticos y simular escenarios de amenaza que consigan poner en riesgo nuestra infraestructura (o la de un cliente).

A estos dos equipos hay que añadirles un tercero: el Purple Team.

Vamos a describirlos.

Red Team

Los miembros del Red Team (Seguridad Ofensiva) se confunden habitualmente con los “pentesters”, pero no son lo mismo, aunque hay cierta superposición entre las funciones y habilidades de unos y otros.

Los Red Teams simulan ser los ciberdelincuentes, utilizando sus mismas herramientas o similares, explotando las vulnerabilidades de seguridad de los sistemas de la organización.

El Red Team realiza un proceso de simulación de escenarios de amenazas a los que se puede enfrentar una organización poniéndose en la piel de un equipo de ciberdelincuentes, para dar al Blue Team la posibilidad de defenderse de forma controlada.

Por lo tanto, el Red Team es un entrenamiento para el Blue Team, donde se evalúa la capacidad real que tiene una organización para proteger sus activos críticos y sus capacidades de detección y respuesta.

Blue Team

Es el equipo de seguridad que defiende a las organizaciones de los ataques de los ciberdelincuentes.

El Blue Team es el encargado de realizar una vigilancia constante, analizar patrones y comportamientos que se salen de lo común a nivel de sistemas y aplicaciones, además de las personas, en lo relativo a la seguridad de la información.

También trabajan en la mejora continua de la seguridad, rastreando incidentes de ciberseguridad, analizando los sistemas y aplicaciones para identificar fallos y/o vulnerabilidades, y verificando la efectividad de las medidas de seguridad de la organización.

En definitiva, el objetivo principal del Blue Team es monitorizar (red, sistemas, etc.) y recomendar planes de actuación para mitigar los riesgos, además de realizar respuestas ante incidentes, incluyendo el análisis forense de las máquinas afectadas, la trazabilidad de los vectores de ataque, la propuesta de soluciones y el establecimiento de medidas de detección para futuros casos.

Purple Team

Los equipos morados existen para asegurar y maximizar la efectividad de los equipos rojos y azul. Lo hacen integrando las tácticas y controles defensivos del Blue Team con las amenazas y vulnerabilidades encontradas por el Red Team. Idealmente, no debería ser un equipo, sino una dinámica de cooperación entre los equipos rojo y azul.

En resumen, el Purple Team es una mezcla entre Red Team y Blue Team, cuya función principal es la de unir ambos equipos para lograr un mejor resultado. Es decir, son los coordinadores, los enlaces entre ambos equipos. Esto principalmente es debido a que los miembros que forman parte de un Red Team no quieren defender (ya que ese no es su trabajo), mientras que los miembros de un Blue Team no quieren atacar. Ahí es donde entra el Purple Team, cuya función es la de unir, o intentar hacer que colaboren dichos equipos.

Red Team vs. Blue Team vs. Purple Team

Consideraciones legales

Tal y como recoge el INCIBE en su página web, realizar accesos a estos equipos y a su información es completamente ilegal, y podría conllevar cuantiosas multas e incluso penas de cárcel, salvo que se realice con la debida autorización.

Por este motivo, en el contrato de auditorías de ciberseguridad debe incluir una autorización (por parte del titular de los equipos y sistemas) clara e inequívoca, que permita la vulneración de las medidas de seguridad de la organización en ciertos equipos perfectamente identificados, seleccionados para la ocasión.

También debemos tener en cuenta que toda la información a la que logremos tener acceso no debe ser divulgada, manteniéndose de forma confidencial en todos los sentidos, y en el caso de información personal, se ha de redactar un acuerdo específico en el que se contemple dicha protección de datos.

Solicitud del pentesting

Resumiendo, a la hora de solicitar que realicen un “pentesting” a nuestros sistemas que pueda permitir el acceso a información considerada como “secreto profesional” o datos personales, debemos tener en cuenta los siguientes aspectos:

- Está terminantemente prohibido aprovecharse y/o causar perjuicio con la información descubierta

- Destruir la información que no sea necesaria para llevar a cabo el test y guardar de forma segura la que sí lo sea

- Está terminante prohibido divulgar cualquier tipo de información obtenida o a la que se ha tenido acceso

Contratación del pentesting

Por lo tanto, para contratar un servicio de “pentesting”, se deberá redactar un contrato específico para este servicio, además de definir la forma correcta que no dé lugar a ninguna duda. En el contrato debe especificarse los siguientes aspectos:

- Las autorizaciones pertinentes

- La información que está disponible

- Las técnicas que se utilizarán para la intrusión

- El tratamiento de la información que se pueda obtener, en particular si son datos personales o información confidencial.

Terminología en ciberseguridad

Es muy común (sobre todo para los medios de comunicación) confundir diversos términos relacionados con esta profesión, sobre todo cuando relacionamos el término “hacker” con “ciberdelincuente”.

Tipos de sombreros en Ciberseguridad

Por ello creemos necesario realizar una breve explicación desarrollando los diferentes tipos de “sombreros” en ciberseguridad existentes.

- White Hat. Son aquellos expertos en ciberseguridad los cuales se dedican única y exclusivamente a hacer el bien, es decir, trabajan protegiendo sistemas. Suelen ocupar puestos en empresas de ciberseguridad, y su función principal es la de encontrar vulnerabilidades en los sistemas con el fin de reportarlas de forma responsable. Son los conocidos como “hackers”.

- Black Hat. También conocido como “cracker” o “ciberdelincuente”, usa su habilidad para romper sistemas de seguridad y obtener acceso a zonas restringidas, infectar redes o simplemente hacerse con ellas. En resumen; son los malos de la película. En este caso, la ética brilla por su ausencia y lo hacen para beneficio personal o de terceros.

- Grey Hat. Es una mezcla entre los dos anteriores, ya que irrumpen de forma ilegal en servicios, pero con el fin de reportarlas (a veces). Un claro ejemplo de grey hat son aquellos que irrumpen en los sistemas de seguridad de compañías para después postularse como los “solucionadores” y repararlos. Otra de las cosas que hacen frecuentemente es obtener información de gran importancia con el fin de hacérsela llegar a la opinión pública.

- Red Hat. Es el “Robin Hood” de los hackers. Son aquellos cuya única finalidad es la de “cazar” a los black hat. Se infiltran en grupos cibercriminales con la intención de infectarles y/o doxearles y reportarlos a las autoridades competentes.

- Blue Hat. Son aquellos que trabajan en consultoría informática, revisando si hay fallos en un software determinado antes de ser lanzado (entre otros).

- WhistleBlower. Es aquel actor malicioso que no está satisfecho con su trabajo, o el cual ha sido contratado por la competencia para infiltrarse y revelar secretos comerciales. Al tener acceso muy fácil a la información, por estar dentro de la empresa, son los más peligrosos, ya que pueden colar malware sin necesidad de buscar vulnerabilidades. También son conocidos como “Insiders”.

- Hacktivist. Son hackers con una posición social, ideológica o política determinada, los cuales utilizan la tecnología para su activismo (ej. Anonymous). Muchas veces son considerados Grey Hat o incluso Black Hat por las acciones que cometen.

- Script-Kiddie. Son los hackers/crackers novatos. No tienen habilidades técnicas y quieren beneficiarse de un crackeo sin saber muy bien cómo hacerlo. También son conocidos como “noobs” o “newbies”.

¿Qué es el Pentesting?. Pruebas de intrusión

AUTOR: Mikel Hernández

Linkedin: https://www.linkedin.com/in/mikel-hernandez-alonso-a3975b205

Pentester en Bidaidea Ciberseguridad.