Panorama general

Durante el 2021, el negocio del ransomware no ha hecho sino continuar su crecimiento y consolidación en un mercado que comienza a saturarse por el surgimiento de un gran número de grupos dedicados a este tipo de ataques cibernéticos. Si bien las víctimas de estos ataques suelen ser corporaciones, puede darse el caso de que personajes influyentes sean el blanco de estos ciberdelincuentes (Harán, 2021).

No obstante, la mayoría de ataques se dirigen hacia entidades estratégicas de la industria manufacturera, aunque pueden darse en casos como compañías de seguros (p. ej. AXA), sistemas de salud (de Irlanda, entre otros), etcétera. Por lo general, estos ataques suelen realizarse mediante phishing y explotación de vulnerabilidades.

Dentro de los grupos de ransomware más activos se encuentran: Lockbit, REvil, Conti y Pysa, entre otros muchos grupos (DarkTracer, 2021). La cantidad de grupos de ransomware que existen en la actualidad es enorme, si bien terminan siendo los anteriormente citados los que mayor número de ciberataques llevan a cabo. Esta gran cantidad de grupos se debe al carácter local con el que operan, especializándose muchos de ellos en el ataque a entidades de determinadas regiones o zonas geográficas.

Cabe añadir que, dada la reciente desaparición del grupo de ransomware Conti, la cual se produjo a finales de mayo de este año, están surgiendo nuevos grupos relacionados como Blackbasta, los cuales están aumentando considerablemente su actividad en relación con su fecha de surgimiento.

Dada la evidente preocupación por este tipo de amenazas informáticas, tanto particulares como especialmente las empresas deben adaptar sus sistemas y desplegar métodos de prevención y respuesta contra el ransomware.

Para poder conocer hacia dónde se encamina el ransomware, el equipo de expertos en ciberseguridad de Kaspersky ha elaborado un informe (GReAT, 2022) en el que analizan las tres principales tendencias de esta amenaza cibernética:

- Los grupos de ransomware están desarrollando y mejorando su funcionalidad multiplataforma para poder adaptarse a los cambios con mayor agilidad.

- Se está llevando a cabo un proceso de “industrialización” del ecosistema de ransomware, es decir, está mejorando la rapidez y la facilidad de uso de este tipo de ciberamenazas.

- Los grupos de ransomware participan en los conflictos geopolíticos. Un ejemplo de esto es el posicionamiento a favor de Rusia por parte del grupo de ransomware Conti, lo cual suele conllevar consecuencias graves para sus actividades delictivas como la filtración de datos (Montes, 2022).

En suma, no cabe duda de que el ransomware ha venido para quedarse y, en consecuencia, todas las potenciales víctimas deben prepararse para frenar cualquier posible ataque o incluso prevenirlo mediante sistemas de ciberseguridad robustos y auditados para su correcta implementación.

Inmersión en la dark web

Para llevar a cabo la inmersión en la internet oscura, seguiremos los pasos que se indican en este vídeo.

La inmersión en esta parte oculta de internet debe ir aparejada de la instalación de un software específico (Tor Browser), en este caso, de un navegador web con el que poder acceder a los enlaces de esta parte del ciberespacio.

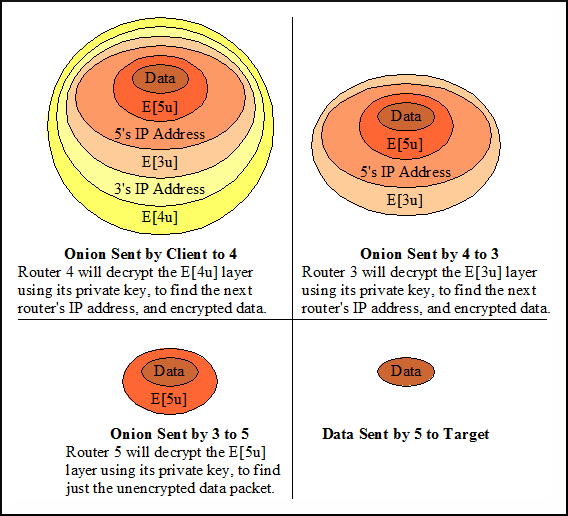

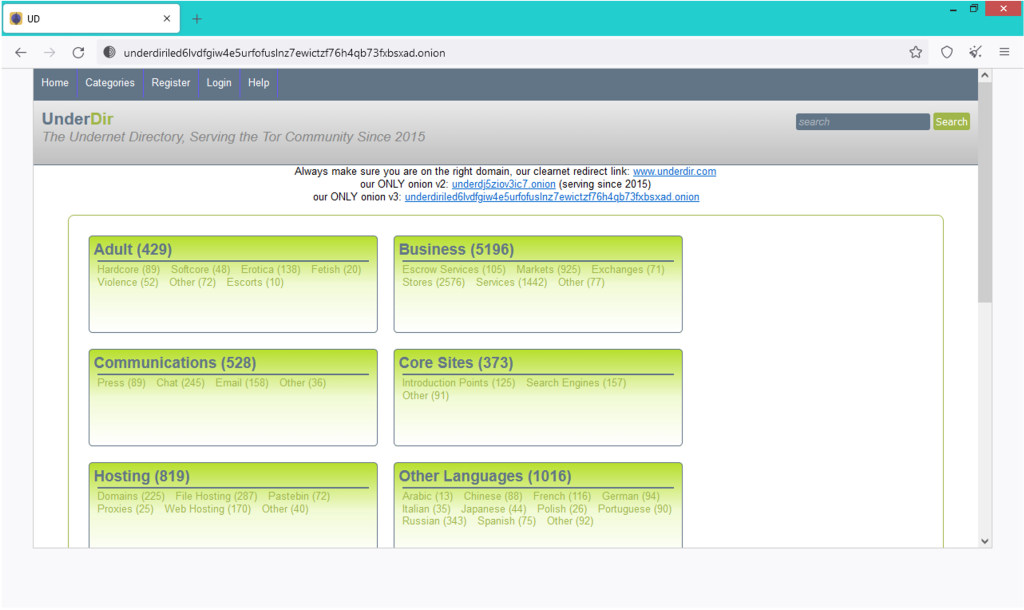

Las páginas que suelen frecuentarse más en la dark web son los directorios de enlaces, en los cuales pueden encontrarse listados de enlaces sobre diversas temáticas. Algunos ejemplos son: UnderDir, The Dark Web Links o The Hidden Wiki, entre muchos otros.

Un detalle importante es que en 2021 se realizó un cambio de versión de los enlaces .onion, por lo que muchos de los enlaces que pueden encontrarse en dichas wikis es posible que no estén disponibles. Tal cambio se corresponde con el paso de la versión 2 a la versión 3 de los conocidos como Hidden Services, es decir, de las páginas web de la red Tor cuyos enlaces terminan en .onion, de acuerdo con el pseudodominio empleado en dicha red. En esta página web del proyecto Tor se puede encontrar más información sobre dicho cambio de versión; de igual forma que puede consultarse este enlace para conocer las novedades de la versión 3.

De igual manera, puede encontrarse más información sobre la versión 3 de los servicios cebolla (onion services) siguiendo este enlace, el cual dirige a un estudio sobre dichos servicios realizado por Tobias Hoeller, Michael Roland y René Mayrhofer (2021).

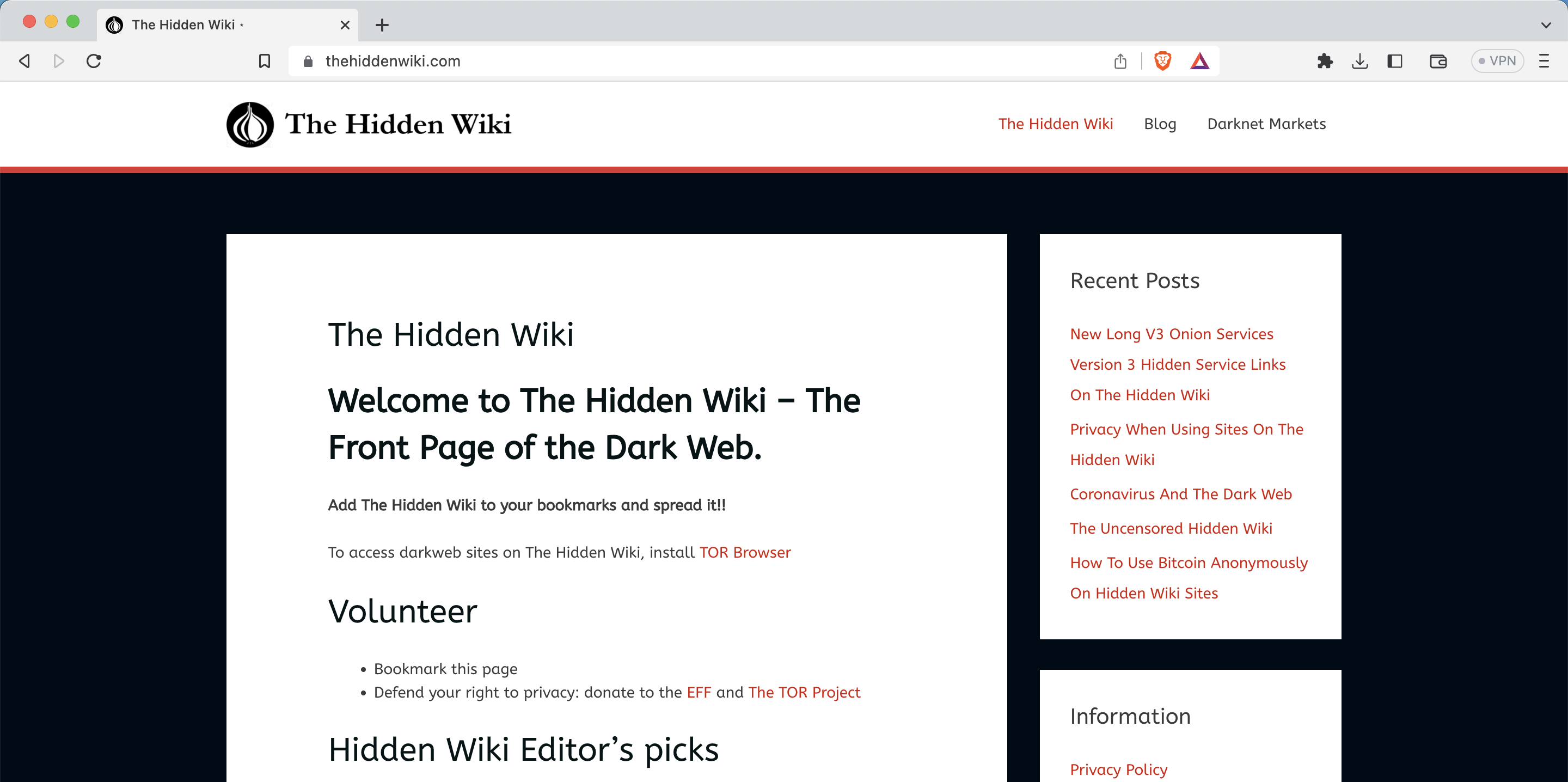

En la siguiente infografía de la Universidad McMaster se puede conocer cómo funciona el onion routing o enrutamiento cebolla:

Entre las temáticas que pueden encontrarse en la dark web se encuentran: pornografía (sin filtros, es decir, desde necrofilias hasta suicidios en primera persona), imágenes fuertes (de asesinatos, suicidios, etc.), drogas y armas, servicios de hackeo personalizados, servicios financieros (especialmente para el manejo de criptoactivos), etcétera.

Sin embargo, se puede acceder a otros recursos menos sensibles como servicios de correo privado, versiones de la Biblia en multilenguaje, blogs, sitios web de noticias, descarga de OSS (Open Source Software) e incluso el sitio web de la CIA.

Una curiosidad acerca de cómo Tor Browser busca proteger la identidad de los usuarios es la aparición de unas franjas blancas que pueden verse en la imagen que se encuentra al final de este párrafo. Mediante este enlace se puede conocer cómo dichas franjas “previenen la identificación unívoca de las dimensiones de la pantalla” del dispositivo que estemos utilizando.

No obstante lo anterior, se recomienda encarecidamente utilizar un servicio de VPN que garantice nuestra anonimidad en la red Tor. Para lograrlo, en mi caso utilicé la VPN gratuita llamada Avira Phantom VPN.

Si bien se puede profundizar aún más sobre las diversas temáticas que pueden encontrarse en la dark web en posteriores estudios, en el caso que nos ocupa finalizaremos en este punto esta investigación.

Principales grupos de ransomware

En 2021, fueron varios los grupos de ransomware que mostraron una gran actividad. Según Harán (2021), los grupos más activos durante dicho año fueron los siguientes:

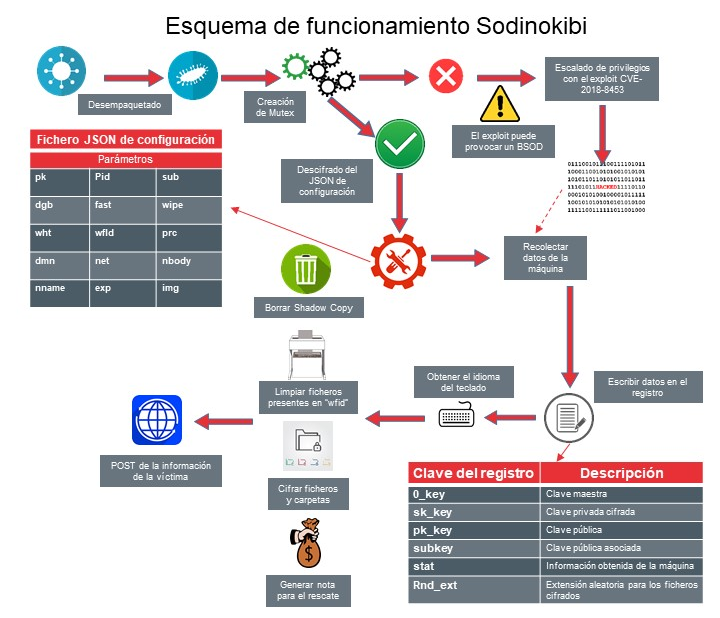

- REvil (o Sodinokibi): este ransomware se comercializa según el modelo Ransomware as a Service (Raas) o Ransomware como servicio, mediante el cual los cibercriminales crean un kit que contiene código malicioso, el cual se comercializa para realizar ciberataques personalizados según las necesidades del comprador. Adif fue una de las empresas a nivel nacional que sufrió un ataque por parte de este grupo de ciberdelincuentes. Para conocer cómo funciona este ransomware, podemos ver a continuación esta infografía facilitada por INCIBE (2020):

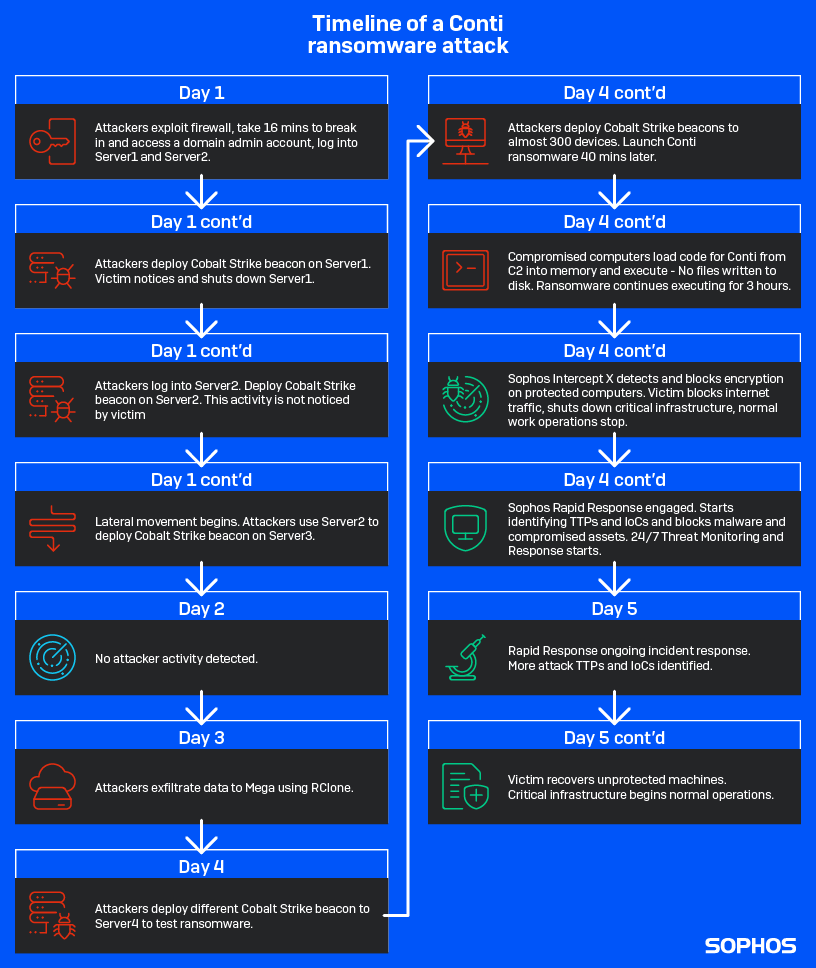

- Conti: este fue uno de los grupos más activos durante el pasado año, provocando serios problemas en diversos sistemas como el de salud irlandés, e incluso sustrajo más de 600 GB de información de diversas instituciones gubernamentales de Costa Rica. Gracias a esta infografía de Sophos (Heller, 2021), podemos conocer mejor el modus operandi de este ransomware:

- LockBit: el ransomware LockBit busca archivos valiosos para infectarlos y cifrar todos los sistemas informáticos conectados a un equipo y su red. Suele estar dirigido contra empresas y organizaciones de cualquier índole. Una de las afectadas fue el operador energético italiano ERG. Este ransomware presume de ser el más rápido a la hora de cifrar los datos (373 MB/s). Para saber cómo funciona LockBit y otros datos relacionados con este software malicioso, puede consultarse este enlace.

- Pysa: este ransomware, cuyo nombre proviene del acrónimo del inglés “Protect Your System, Amigo” ha estado dirigido hacia instituciones principalmente educativas, aunque también gubernamentales y sanitarias, entre otras. Todos los detalles técnicos sobre su funcionamiento se pueden encontrar en este enlace.

- Avaddon: este extinto grupo de ransomware atacaba a sus víctimas mediante correos phishing y otros malware, para posteriormente cifrar los datos sustraídos y exigir un rescate para recuperarlos. Una de las empresas afectadas por este ransomware fue la compañía de seguros AXA. Al desistir de sus operaciones en el año 2021, las claves de descifrado se encuentran disponibles gratuitamente para recuperar los archivos cifrados. Toda la información respecto de este software malicioso se encuentra en este enlace.

Bibliografía

DarkTracer. (10/11/2021). Who is the King of Ransomware on the DarkWeb? Twitter. Consultado en: https://twitter.com/darktracer_int/status/1458332587433205762?ref_src=twsrc%5Etfw%7Ctwcamp%5Etweetembed%7Ctwterm%5E1458332587433205762%7Ctwgr%5E%7Ctwcon%5Es1_&ref_url=https%3A%2F%2Fwww.welivesecurity.com%2Fla-es%2F2021%2F12%2F20%2Fransomware-2021-datos-ataques-grupos-mas-activos%2F

GReAT. (11/05/2022). New ransomware trends in 2022. Securelist by Kaspersky. Consultado en: https://securelist.com/new-ransomware-trends-in-2022/106457/

Harán, J.M. (20/12/2021). El ransomware en 2021: datos, principales ataques y grupos más activos. Welivesecurity by ESET. Consultado en: https://www.welivesecurity.com/la-es/2021/12/20/ransomware-2021-datos-ataques-grupos-mas-activos/

Heller, M. (16/02/2021). A Conti ransomware attack day-by-day. Sophos News. Consultado en: https://news.sophos.com/en-us/2021/02/16/conti-ransomware-attack-day-by-day/

INCIBE. (06/04/2020). Sodinokibi: características y funcionamiento. Consultado en: https://www.incibe-cert.es/blog/sodinokibi-caracteristicas-y-funcionamiento

Montes, S. (01/03/2022). Golpe al grupo de ransomware Conti tras posicionarse a favor de Rusia. Escudodigital. Consultado el 08/07/2022 en: https://www.escudodigital.com/ciberseguridad/golpe-grupo-ransomware-conti-posicionarse-favor-rusia_51061_102.html