¿Qué es el cibercrimen?

De acuerdo con Kaspersky Lab (s.f), “el cibercrimen es una actividad delictiva dirigida a un ordenador, una red informática o un dispositivo en red, o bien utiliza uno de estos”.

El móvil que lleva a los ciberdelincuentes a actuar es claramente económico, si bien sus intereses pueden estar sustentados por causas políticas, sociales o de otro tipo.

La tipología de cibercrímenes es variada, empezando por los fraudes de identidad, pasando por el robo de datos corporativos, hasta el ciberespionaje —en el cual los ciberdelincuentes tienen acceso a datos comprometidos de origen gubernamental o empresarial.

El cibercrimen se puede llevar a cabo de dos maneras:

- Mediante la infección de otro ordenador (lo que puede denominarse “ciberdelincuencia dirigida”). Este método consiste en infectar ordenadores empleando virus y malware.

- Utilizando otros ordenadores (“ciberdelincuencia utilitarista”). A través de otros ordenadores, los cibercriminales pueden propagar virus o llevar a cabo ataques que impidan a los usuarios acceder a una determinada red o página web, como es el caso de los ataques de denegación de servicio distribuido o DDoS en inglés.

Según el Convenio Europeo sobre la Ciberdelincuencia (Convention on Cybercrime; Consejo de Europa, 2001), algunos ejemplos de ciberdelitos o delitos informáticos son: interceptación o robo de datos ilegalmente; infracciones de copyright; venta online de artículos ilegales; solicitud, producción o posesión de pornografía infantil, entre otros.

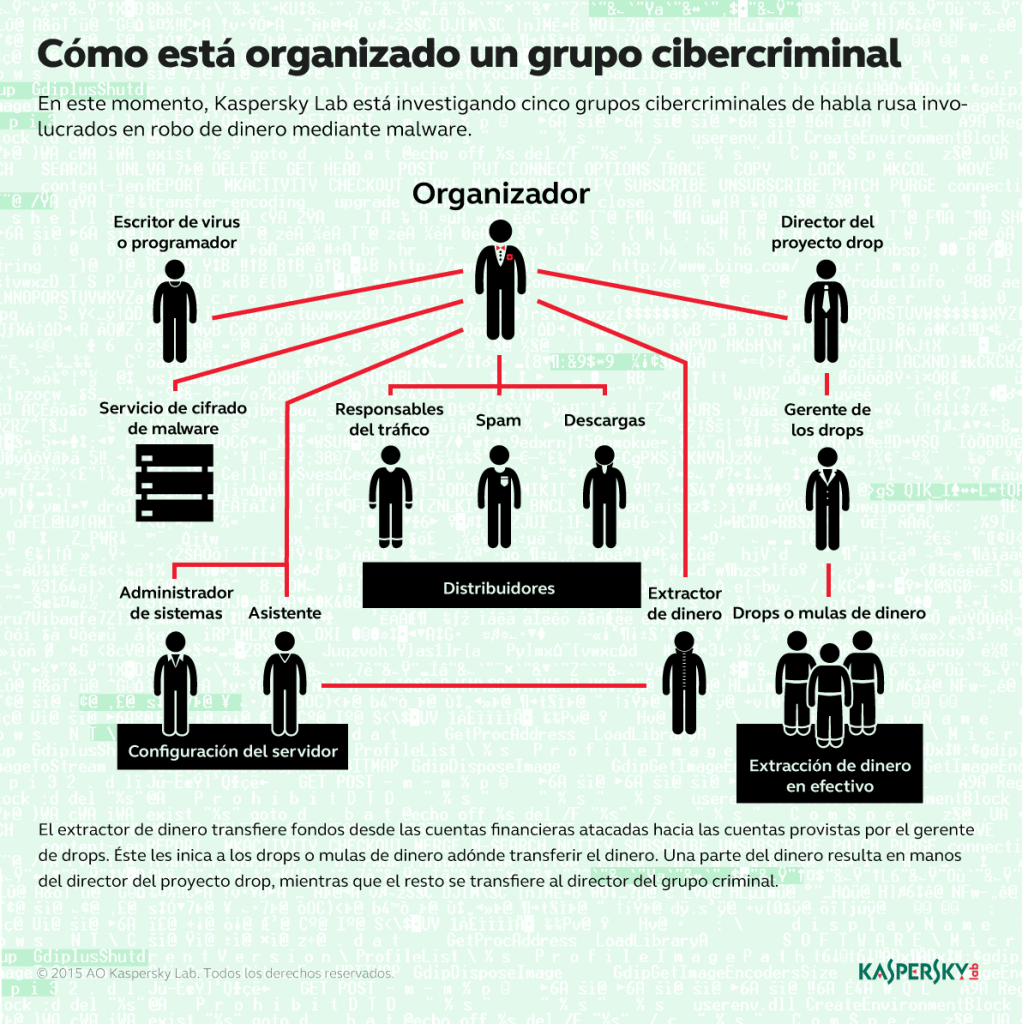

¿Cómo están estructurados los grupos cibercriminales?

Las organizaciones cibercriminales están estructuradas como empresas, tal y como asegura Ryan Kalember (Fernández, 2019), con sus clientes, proveedores, trabajadores e incluso, publican ofertas de empleo a través de LinkedIn.

Además del lucro económico, otros objetivos pueden ser el conocer cómo funciona una compañía o qué hábitos tienen los trabajadores de una organización. En adición, este tipo de organizaciones se especializan y colaboran entre ellas para abarcar un amplio número de áreas sobre las que focalizar los ataques informáticos.

Sin duda, lo que buscan los ciberdelincuentes son datos que permitan obtener rédito económico de alguna manera, bien directamente (mediante sustracción de datos y extorsión para su recuperación, lo que se conoce como ransomware) o bien indirectamente (mediante la obtención de datos de personas o empresas que puedan venderse posteriormente).

Cabe decir que la tendencia dentro de la ciberdelincuencia es aumentar la profesionalización, establecer liderazgos y jerarquías potentes, apelar a la ingeniería social, atacar a objetivos muy concretos para obtener el mayor provecho posible, y actuar bajo la influencia de movimientos políticos o religiosos (Ugarte, 2015).

En la siguiente infografía puede verse la estructura de los grupos cibercriminales:

Un informe publicado por Hewlett Packard Enterprise (HPE, 2016) y titulado The Business of Hacking, desgranó lo que han llamado la “cadena de valor” (en inglés, value chain) de los ciberatacantes, la cual hace referencia a todas aquellas actividades que permiten poner a disposición del mercado un producto o servicio considerado valioso.

Las actividades que procesan el input para aumentar su valor y proporcionar un output con un mayor valor de mercado son las siguientes:

- Gestión de Recursos Humanos: aquí se concentran las funciones de reclutamiento, el análisis de la necesidad de contratar a técnicos o staff de apoyo necesarios para el cumplimiento de algunos objetivos, la formación de los empleados por competencias, el desarrollo de herramientas de ciberataque y la investigación del background o antecedentes de los potenciales y actuales trabajadores.

- Operaciones: es un equipo de personas dedicadas a asegurar una correcta fluidez de la información y los fondos de la organización, de manera que se reduzcan los costes y se maximicen los beneficios.

- Desarrollo técnico: se puede considerar como la “primera línea” de la empresa, conformándose por todos aquellos trabajadores dedicados a la investigación, explotación de vulnerabilidades, y otras actividades cibercriminales.

- Marketing y ventas: estos departamentos pretenden alcanzar y/o mantener la buena reputación de la “empresa”, al igual que dar a conocer los productos —ilegales— que ofrecen a sus clientes y potenciales compradores.

- Logística de salida: en este departamento se garantiza que los canales de distribución de los productos y/o servicios que ofrece la “empresa” funcionen adecuadamente, haciendo uso de marketplaces o sitios web de comercio electrónico que sean de confianza.

Para combatir las actividades delictivas que realizan las organizaciones cibercriminales, HPE establece una serie de medidas que se pueden aplicar:

- Reducir sus beneficios: la encriptación de datos por parte de las empresas legítimas dificultará la incursión por parte de los ciberdelincuentes en los sistemas de éstas. Además, dichas empresas pueden almacenar masivamente información falsa, la cual una vez sustraída por los ciberdelincuentes mermará la calidad de los productos que ofrezcan dichos victimarios, reduciendo consecuentemente el valor de tales productos y aumentando el tiempo requerido para la validación de los productos antes de su venta.

- Aumentar sus riesgos: el endurecimiento de las penas y el aumento de las regulaciones son dos de los principales instrumentos que tienen los estados para dificultar las actividades de los ciberdelincuentes. No obstante, no todos los estados a nivel mundial tienen el mismo nivel de ciberseguridad en comparación con continentes como Europa o América del Norte.

- Reducir su grupo objetivo: al igual que en el primer punto, la encriptación de datos en dispositivos móviles y hacer uso de contraseñas robustas puede reducir el número de usuarios vulnerables a los ciberataques. Cabe recordar que los ciberatacantes suelen preferir a los objetivos más fáciles o vulnerables.

- Aumentar el tiempo de valorización: al aumentar el tiempo que los ciberatacantes necesitan para explotar vulnerabilidades, se aumentan los costes de su actividad. Por tanto, la identificación de malware en dispositivos infectados y su consecuente eliminación dificultarán la difusión de éste, obligando a los ciberatacantes a emplear más tiempo para desarrollar programas maliciosos que puedan burlar las medidas de seguridad que despliegue el usuario.

- Reducir su banco de talentos: la reputación en el mundo de los negocios es algo que requiere mucho tiempo, esfuerzo y dedicación. Destrozar las reputaciones de los ciberdelincuentes más prestigiosos dará más tiempo a las empresas y organizaciones legítimas para prepararse frente a nuevas ciberamenazas. Por otro lado, el hecho de que dichas organizaciones legítimas consigan reclutar a ciberdelincuentes para que trabajen en ellas puede ser visto como algo positivo, aunque dependerá de la estructura de cada organización y del correspondiente análisis DAFO de ésta.

- Aumentar el coste de hacer negocios: una forma de analizar cómo actúan los ciberdelincuentes es que las organizaciones legítimas realicen una réplica de parte de sus datos y la expongan a la acción de éstos, de manera que la “huella” —es decir, el modus operandi— pueda verse con mayor claridad y poder así desarrollar medidas preventivas. Deception-Grid es una tecnología de defensa activa que permite detectar y automatizar el descubrimiento de ciberamenazas ( TrapX). De esta forma, son los atacantes los que, en última instancia, asumen el coste de la búsqueda de vulnerabilidades en los sistemas informáticos, en lugar de hacerse cargo de ello las propias organizaciones legítimas.

Está de más recordar que las actividades que llevan a cabo los grupos cibercriminales forma parte de la economía sumergida, la cual puede definirse como el conjunto de todas las transacciones monetarias que se llevan a cabo al margen de las legislaciones estatales, eludiendo así la supervisión de las autoridades fiscales competentes.

Modus operandi de los grupos cibercriminales

Tal y como establece el Instituto Nacional de Ciberseguridad de España (INCIBE, 2021), el modus operandi de los cibercriminales se puede dividir en tres fases:

- Selección del objetivo: suelen ser los dispositivos obsoletos y desactualizados los que presentan más vulnerabilidades y, por tanto, son más susceptibles de ser atacados por los ciberdelincuentes.

- Implantación del malware: mediante la ingeniería social, los ciberdelincuentes logran que la víctima realice una acción indebida pero deseada (clicar en un enlace sospechoso, acceder a un correo de spam, etc.).

- Ejecución y ocultación: se consigue acceso a la información, se extrae y, en su caso, se exige un rescate para su recuperación (ransomware); en esta fase los ciberdelincuentes procurarán desaparecer de la escena del delito lo antes posible para evitar exponerse más de lo debido.

Posteriormente, analizaremos las fases del modus operandi a la hora de implantar un ransomware (véase el apartado ¿Cómo funciona el ransomware?).

Derivado de la crisis mundial provocada por la COVID-19, los ciberdelincuentes han podido aprovechar para aumentar su capacidad de penetración en el ciberespacio, al igual que sacar provecho de la desinformación y el miedo para atacar a las víctimas mediante phishing y malware.

Este hecho ha sido corroborado por destacadas empresas de ciberseguridad como Bitdefender, la cual publicó en 2020 su Informe sobre el Panorama de las Ciberamenazas en la primera mitad de ese mismo año.

Además, dicho informe arroja datos muy significativos sobre el aumento de la actividad de los ciberdelincuentes tras el estallido de la pandemia de COVID-19. Por ejemplo, 4 de cada 10 correos electrónicos que fueron enviados durante los primeros meses de la pandemia y relacionados con información sobre la COVID-19 eran spam.

Todos los datos apuntan al correo electrónico como la principal vía de entrada de los ciberdelincuentes en nuestros dispositivos, por lo que una correcta sensibilización y concienciación sobre cómo hacer un uso responsable de los dispositivos tecnológicos que utilizamos a diario debería paliar la gran cantidad de incidentes relacionados con la ciberseguridad tanto a nivel particular como, especialmente, a nivel empresarial.

De igual manera, en los dispositivos móviles como los smartphones conviene tener especial cuidado con los SMS, estando alerta en caso de recibirlos por parte de remitentes desconocidos o sospechosos.

Grupos cibercriminales más destacados

Dada la actual coyuntura geopolítica derivada de la guerra que acontece en Ucrania tras la invasión de Rusia, el ciberespacio se ha constituido claramente como el ámbito paralelo en el que también se han declarado la guerra diversos grupos de ciberpiratas.

Cabe decir que no todos estos grupos son ciberdelincuentes, sino que en muchos casos se trata de colectivos de ciberactivistas que buscan enviar información sobre lo ocurrido a pie de calle en Ucrania, especialmente dirigida a la población rusa, quien se encuentra sumida en la propaganda política, sesgada y monolítica, contra la cual pretenden batallar.

Algunos de estos grupos de ciberpiratas son: UNC1151, FancyBear, Squad303 y Anonymous. Los dos primeros grupos se han posicionado a favor del bando ruso, mientras que los dos últimos han declarado posicionarse a favor de Ucrania.

Por otro lado, existen grupos de cibercriminales especializados como son: DarkSide, Evil Corp (también conocido como Indrik Spider), FancyBear (también conocido como APT28, Sofacy, Sednit, Strontium), Lazarus (también conocido como Hidden Cobra, Guardians of Peace, APT38, Whois Team, Zinc), entre otros (vid. Computerworld México, 2021).

Ruiz (2021) listó los grupos cibercriminales más peligrosos, junto con una descripción detallada de cada uno. Se recomienda su lectura para ampliar la información aquí expuesta sobre grupos cibercriminales.

¿Es el ciberactivismo una forma de ciberdelincuencia?

Dado que el ciberactivismo no es el tema principal de este artículo, sino un apunte más sobre este extenso tema, abordaremos en este apartado una cuestión interesante como es la legalidad del ciberactivismo.

En primer lugar, debemos tener claro qué es el ciberactivismo. De Ugarte (2007: 84) lo define como “toda estrategia que persigue el cambio de la agenda pública, la inclusión de un nuevo tema en el orden del día de la gran discusión social, mediante la difusión de un determinado mensaje y su propagación a través del «boca a boca» multiplicado por los medios de comunicación y publicación electrónica personal”.

Gracias a esta definición de ciberactivismo podemos comprender que la capacidad de aplicación de este concepto sobrepasa los objetivos de este artículo, si bien resulta interesante analizar las implicaciones de las actividades reivindicativas a través de los medios digitales.

En el caso que nos ocupa, por lo general el perfil del ciberactivista tiene como objetivo el “afán de notoriedad” —cuando no el ánimo de lucro—, no suele tener motivación ideológica y suelen agruparse en pequeños grupos de aproximadamente seis personas (Centro Criptológico Nacional, 2022).

Por tanto, de este perfil surge la primera diferencia del ciberactivismo con respecto a los grupos cibercriminales, destacando estos últimos por una mayor sofisticación tanto en su estructura como en su firme ánimo de lucro.

Tal y como se ha mencionado anteriormente, la amplitud del concepto de ciberactivismo permite su aplicación en una vasta diversidad de ámbitos, dando como resultado una mayor difusión de causas como la de los animalistas, las movilizaciones masivas a través de redes sociales o las ciberguerras.

Es en este último caso, el de las ciberguerras, donde sí puede señalarse claramente la transgresión de normas penales como consecuencia de la “ausencia de leyes” propia de los contextos de guerra —sin perjuicio de lo establecido por el Derecho Internacional, los Convenios de Ginebra y el Derecho Internacional Humanitario.

En el apartado anterior hemos citado algunos grupos de ciberpiratas que se encuentran activamente implicados en la ciberguerra entre Ucrania y Rusia. Al ser el ciberespacio un entorno globalizado, no solo afecta a estos dos países, sino a todos los países implicados de alguna manera en el conflicto.

De ese contexto bélico se pueden observar las consecuencias de una ciberguerra: filtración de información, ataques por denegación de servicio (DDoS), tráfico de credenciales de acceso a servicios digitales, etcétera.

Viendo la envergadura que puede alcanzar una ciberguerra, podría considerarse perfectamente un concepto aparte del de ciberactivismo. Por otro lado, del concepto de ciberactivismo puede hablarse de su sinónimo: el hacktivismo. Este sinónimo puede guardar más relación con las ciberguerras, aunque no necesariamente.

En resumen, el ciberactivismo no busca en primera instancia transgredir las leyes nacionales ni internacionales, sino que su intencionalidad radica en la búsqueda de notoriedad y difusión de determinados mensajes. No obstante, tal y como ha acreditado el Centro Criptológico Nacional (ídem), los colectivos hacktivistas como Anonymous han dejado de materializar sus ciberamenazas para convertirse en un aglutinador de “expresiones narrativas o iconográficas testimoniales en redes sociales”.

¿Cómo funciona el ransomware?

Una de las formas de ataque de los grupos cibercriminales es el ransomware, que consiste en el envío masivo de software malicioso a víctimas potenciales —cada vez más específicas— para infectar una parte o todo el sistema operativo del dispositivo atacado, exigiendo un rescate —por lo general, en monedas virtuales como Bitcoin— si la víctima desea recuperar los datos secuestrados.

En ocasiones los archivos infectados o “secuestrados” se cifran para que la víctima se vea obligada a pagar al ciberdelincuente. De acuerdo con el informe del Centro Criptológico Nacional, titulado Ciberamenazas y tendencias (2021), el ámbito más afectado por este tipo de ataques mediante ransomware es el sector sanitario, seguido de otros sectores clave para cualquier país como la logística, la educación o la energía, entre otros (pág. 42).

En dicho informe, se mencionan los ransomware más destacados como son: Maze, Lockbit y RagnarLocker, entre otros muchos. La estructura “cuasiempresarial” de los grupos cibercriminales que se describe en el presente artículo puede ejemplificarse con el caso de SynAck, un ransomware que, mediante un proceso llamado Doppelgänging, es capaz de hacerse pasar por un proceso de Windows legítimo, explotando algunas de las funciones de dicho sistema operativo, y todo ello sin emplear archivos infectados —malware— (Craciun, Mogage y Simion, 2018).

El modus operandi de este tipo de software malicioso puede dividirse en cinco fases (Tandon y Nayyar, 2019: 409):

- Instalación del ransomware. Tras la infección del dispositivo de la víctima, el software malicioso se instala en él, modificando el registro de Windows para iniciarse siempre cuando se encienda el dispositivo.

- Contacto con la “oficina central” (headquarters). Previamente al ataque, el ransomware contacta con el servidor del ciberdelincuente.

- Luz verde para la generación de claves criptográficas. El contacto anterior con el servidor permite que se puedan identificar entre sí tanto el programa malicioso empleado como el servidor para dar el visto bueno al ataque. Tras ello, el servidor genera dos claves criptográficas, una de ellas se almacena en el dispositivo infectado, mientras que la segunda se guarda en el servidor del ciberatacante.

- Encriptación. El ransomware comienza a encriptar todos los archivos que encuentra a su paso, atacando especialmente aquellos archivos cuyo formato sea más común, como los .doc, .docx, .jpg, etcétera.

- Extorsión. Se despliega un aviso en pantalla completa en el que se le da a la víctima un período de tiempo para que realice un pago —normalmente ronda los 300 – 500 dólares— para que el ciberatacante desencripte los archivos afectados. Por lo general, se exige que dicho pago se realice a través de monedas virtuales como Bitcoin debido a la gran dificultad que supone su rastreo.

Además de conocer su modus operandi, resulta interesante analizar algunos perfiles de hacktivistas. LISA Institute (2021) describe los cuatro tipos de hacktivistas más relevantes según el centro de investigaciones Chaire de Cyberdéfense et Cybersécurité:

- Anónimos: bajo el pseudónimo Anonymous actúan la gran mayoría de hacktivistas. Se estructuran en equipos que defienden causas globales o locales, no tienen estructura fija ni líderes y la percepción de la opinión pública sobre ellos es favorable al defender causas generalmente consideradas legítimas.

- Ejércitos cibernéticos: algunos hacktivistas se encuentran dentro de lo que se consideran “ciberejércitos”, trabajando para determinados estados y clasificados en ocasiones como ciberyihadistas. Estos ejércitos están en constante crecimiento dada la necesidad de los estados de batallar también en el ciberespacio, y pueden estar conformados por profesionales militares o por paramilitares radicalizados.

- Militantes: emplean el ciberespacio como medio de propaganda e inteligencia, por lo que se les considera “semi-hacktivistas” y “semi-ciberactivistas”.

- Oportunistas: atacan indiscriminadamente, sin objetivos definidos, con la única motivación de lograr reconocimiento mediante la superación de los ciberataques de otros ciberatacantes considerados “enemigos” o contrarios.

Consejos para protegerse contra los ciberdelitos

Desde Kaspersky Lab proponen los siguientes consejos o medidas que todo usuario puede aplicar para minimizar su vulnerabilidad respecto de los ciberataques:

- Mantener los programas y el sistema operativo actualizados.

- Utilizar un antivirus actualizado.

- Hacer uso de contraseñas seguras.

- No abrir archivos adjuntos ni hacer clic en enlaces presentes en correos electrónicos no deseados (spam).

- No facilitar información personal en páginas inseguras o sospechosas.

- Informar a las empresas de posibles solicitudes sospechosas.

- Revisar las direcciones web (URL) para evitar clicar en enlaces inseguros.

- Estar al tanto de los movimientos bancarios de nuestra cuenta.

Conclusiones

- Dado el notable aumento de ciberamenazas, la ciberseguridad se consolida como la mejor arma para velar por la seguridad de los sistemas informáticos.

- La estructura de los grupos cibercriminales es similar a la de las empresas legítimas.

- El correo electrónico es el principal vector de ciberamenazas.

- Algunos grupos ciberactivistas son paralelamente ciberdelincuentes.

- El ransomware es uno de los principales métodos empleados por los ciberdelincuentes para obtener beneficios económicos.

- Conociendo el modus operandi de los ciberdelincuentes se pueden establecer medidas defensivas y preventivas.

- El ciberactivismo no necesariamente tiene que ir unido a la comisión de ciberdelitos, aunque la línea que los separa es muy fina.

- Es posible protegerse de las ciberamenzas, tanto a nivel de usuario como a nivel organizacional/empresarial.

- Las ciberguerras son ya una realidad, siendo un ejemplo actual la guerra de Ucrania.

Bibliografía:

Bitdefender. (10/09/2020). Bitdefender publica su informe Panorama de las Ciberamenazas en el primer semestre de 2020. Bitdefender. Consultado en: https://www.bitdefender.es/news/bitdefender-publica-su-informe-panorama-de-las-ciberamenazas-en-el-primer-semestre-de-2020-3906.html

Centro Criptológico Nacional. (2021). Ciberamenazas y tendencias. Edición 2021. CCN-CERT IA-23/21. Consultado en: https://www.ccn-cert.cni.es/informes/informes-ccn-cert-publicos/6338-ccn-cert-ia-13-21-ciberamenazas-y-tendencias-edicion-2021-1/file.html

Centro Criptológico Nacional. (2022). Hacktivismo y ciberyihadismo. Informe Anual 2021. CCN-CERT IA-03/22. Consultado en: https://www.ccn-cert.cni.es/informes/informes-ccn-cert-publicos/6594-ccn-cert-ia-03-22-informe-anual-2021-hacktivismo-y-ciberyihadismo-1/file.html

Consejo de Europa. (23/11/2001). Convention on Cybercrime. European Treaty Series, No. 185. Consultado en: https://rm.coe.int/1680081561

Computerworld México. (27/05/2021). ¿Quién es mi enemigo? Algunos de los grupos cibercriminales más peligrosos de la actualidad. Consultado en: https://computerworldmexico.com.mx/grupos-cibercriminales-mas-peligrosos-de-la-actualidad/

Craciun, V. C., Mogage, A., y Simion, E. (noviembre de 2018). Trends in design of ransomware viruses. In International Conference on Security for Information Technology and Communications (pp. 259-272). Springer, Cham.

CyberSeguridad México. (s.f.). TrapX – Deception Technology. Consultado en: https://www.cyberseguridad.com.mx/trapx/

De Urgarte, D. (2007). El poder de las redes. Consultado en: http://www.pensamientocritico.org/davuga0313.pdf

Fernández, J. G. (30/07/2019). “Los cibercriminales trabajan como una empresa”. Expansión. Consultado en: https://www.expansion.com/economia-digital/protagonistas/2019/07/30/5d3ed111468aebe8098b46e4.html

Hewlett Packard Enterprise (HPE). (2016). The Business of Hacking. Business white paper. Consultado en: http://static.politico.com/b9/55/4e3ce4cc41d88401e264dcacc35c/hpe-security-research-business-of-hacking-may-2016.pdf

INCIBE. (23/03/2021). Modus operandi en el día a día de un ciberdelincuente. Consultado en: https://www.incibe.es/protege-tu-empresa/blog/modus-operandi-el-dia-dia-ciberdelincuente

Kaspersky Lab. (s.f.). Consejos para protegerte contra el cibercrimen. Consultado en: https://www.kaspersky.es/resource-center/threats/what-is-cybercrime

LISA Institute. (14/07/2021). Hacktivismo: definición, tipos, modus operandi y motivaciones. Consultado en: https://www.lisainstitute.com/blogs/blog/hacktivismo-definicion-tipos-modus-operandi-motivaciones

Ruiz, V. (26/05/2021). Estos son los grupos cibercriminales más peligrosos de la actualidad. Revista Contacto de Unión Empresarial. Consultado en: https://revistacontacto.com.mx/estos-son-los-grupos-cibercriminales-mas-peligrosos-de-la-actualidad/

Tandon, A., & Nayyar, A. (2019). A comprehensive survey on ransomware attack: A growing havoc cyberthreat. Data Management, Analytics and Innovation, 403-420. Consultado en: https://www.researchgate.net/profile/Anand-Nayyar/publication/327536189_A_Comprehensive_Survey_on_Ransomware_Attack_A_Growing_Havoc_Cyberthreat_Proceedings_of_ICDMAI_2018_Volume_2/links/5b9b62a7a6fdccd3cb533ccb/A-Comprehensive-Survey-on-Ransomware-Attack-A-Growing-Havoc-Cyberthreat-Proceedings-of-ICDMAI-2018-Volume-2.pdf

Ugarte, J. (01/03/2015). Estructuras organizadas, jerárquicas y especializadas: así operan los “cibercriminales”. CRHoy.com. Consultado en: https://archivo.crhoy.com/estructuras-organizadas-jerarquicas-y-especializadas-asi-operan-los-cibercriminales/tecnologia/